Ist dein Magento-Shop bereit für die Sicherheitsanforderungen von 2025? Magento (Adobe Commerce) ist eine der leistungsfähigsten E-Commerce-Plattformen der Welt. Doch mit großer Macht kommt große Verantwortung – und eine große Zielscheibe. Die Bedrohungslandschaft hat sich drastisch verändert: Von automatisierten Bot-Netzwerken bis hin zu hochkomplexen Angriffen wie CosmicSting ist die Magento Sicherheit deines Shops nicht mehr nur eine technische Notwendigkeit, sondern das Fundament für dein gesamtes Geschäft.

In diesem umfassenden Guide erfährst du nicht nur, wie du deinen Shop gegen aktuelle Bedrohungen absicherst, sondern auch, warum Sicherheit der Schlüssel zu echter Innovation ist. Wir zeigen dir, wie du moderne KI-Tools sicher integrierst, die strengen DSGVO-Vorgaben erfüllst und warum veraltete Plugins dein größtes Risiko sind. Wenn du bereits gute Erfahrungen mit Sicherheitsupdates und Performance in anderen Systemen gemacht hast, wirst du viele Parallelen erkennen.

Warum Magento Sicherheit 2025 Chefsache ist

Die Zeiten, in denen IT-Sicherheit ein Thema für den Kellerraum der Administratoren war, sind vorbei. Im Jahr 2025 ist Magento Sicherheit eine strategische Geschäftsentscheidung. Warum? Weil ein einziger Sicherheitsvorfall nicht nur technische Kosten verursacht, sondern das Vertrauen deiner Kunden unwiderruflich zerstören kann. Laut Sansec, einem führenden Sicherheitsunternehmen für E-Commerce, werden täglich hunderte Magento-Shops kompromittiert.

Die aktuelle Bedrohungslage: CosmicSting und mehr

Die Realität ist alarmierend. Im Jahr 2024 erschütterte die Sicherheitslücke CVE-2024-34102, bekannt als CosmicSting, das Magento-Ökosystem. Experten bei Bleeping Computer bezeichneten sie als den schlimmsten Bug der letzten zwei Jahre. Diese Lücke ermöglichte es Angreifern, sensible Konfigurationsdateien (wie `env.php`) zu lesen, Verschlüsselungskeys zu stehlen und letztlich die volle Kontrolle über den Shop zu übernehmen. Schätzungen zufolge waren zeitweise 75 % aller Adobe Commerce und Magento Shops verwundbar.

Anteil der Magento-Shops, die von CosmicSting betroffen waren

Strafe für veraltete Shop-Software in Deutschland

Im Adobe Security Scanner integrierte Bedrohungsmuster

Maximale Zeit für kritische Security-Patches

Der deutsche Kontext: DSGVO und Bußgelder

Für Shopbetreiber im DACH-Raum kommt eine weitere Ebene hinzu: Die Datenschutz-Grundverordnung (DSGVO). Ein Hack ist nicht nur ärgerlich, er ist teuer. Deutsche Datenschutzbehörden verhängen mittlerweile empfindliche Bußgelder gegen Unternehmen, die veraltete Software einsetzen. Ein Fall aus Niedersachsen, dokumentiert bei keyed.de und der IT-Recht Kanzlei, zeigte, dass allein der Einsatz einer veralteten Shop-Version (Verstoß gegen Art. 32 DSGVO – Stand der Technik) zu Bußgeldern in Höhe von 65.000 € führen kann, selbst wenn nur Passwörter gefährdet waren.

Unsere These für diesen Artikel: Sicherheit ist kein Bremsklotz. Ein gehärteter, sicherer Magento-Shop ist die Voraussetzung, um moderne Technologien wie KI-gestützte Produktberatung überhaupt erst nutzen zu können. Wer auf einem wackeligen Fundament baut, kann nicht innovieren.

Wie du Magento sicher machst: Die Grundlagen

Bevor wir über KI und komplexe Firewalls sprechen, müssen die Hausaufgaben gemacht werden. Diese Maßnahmen sind die absolute Basis für Magento Security. Wenn du hier Lücken hast, solltest du diese zuerst schließen – alle anderen Maßnahmen bauen darauf auf.

Die Admin-URL ändern und 2-Faktor-Authentifizierung

Es klingt banal, ist aber oft Einfallstor Nummer eins. Standardmäßig ist dein Admin-Bereich unter `dein-shop.de/admin` erreichbar. Das wissen auch Hacker und automatisierte Bots, die das Internet systematisch nach solchen Standard-URLs durchsuchen.

- Admin-URL ändern: Verwende einen einzigartigen Pfad (z.B. `/shop-steuerung-intern-25`) statt des Standard-`/admin`

- 2FA aktivieren: Seit Magento 2.4 ist 2FA für den Admin-Bereich technisch erzwungen – deaktiviere dies niemals! Laut Medium und MGT Commerce ist es der effektivste Schutz gegen gestohlene Passwörter

- Starke Passwörter: Mindestens 12 Zeichen mit Sonderzeichen und Zahlen für alle Admin-Accounts

Dateiberechtigungen und IP-Whitelisting

Dein Server sollte so konfiguriert sein, dass der Webserver nur dort Schreibrechte hat, wo es absolut notwendig ist (z.B. im `var` und `pub/media` Verzeichnis). Falsche Berechtigungen sind eine der häufigsten Ursachen für erfolgreiche Angriffe.

Regelmäßige Security Scans durchführen

Verlasse dich nicht auf dein Bauchgefühl. Nutze Tools, die deinen Shop von außen betrachten, wie ein Angreifer es tun würde. Laut Adobe sollten Security Scans mindestens wöchentlich durchgeführt werden.

- Adobe Security Scan Tool: Adobe bietet ein kostenloses Tool, das deinen Shop regelmäßig auf bekannte Sicherheitslücken, Malware und veraltete Patches prüft. Adobe arbeitet hier eng mit Sansec zusammen, um über 9.000 Malware-Signaturen in den Scanner zu integrieren

- MageReport: Ein schneller, externer Check für bekannte Schwachstellen – ideal für einen ersten Überblick

- Sansec eComscan: Professionelle Lösung für tiefgreifende Malware-Erkennung

Wartung und Patch-Management: Der Kampf gegen die Zeit

Viele Shopbetreiber verwechseln Laufen lassen mit Stabil. Doch im E-Commerce ist Stillstand ein Sicherheitsrisiko. Ähnlich wie bei Shopware Backup Strategien gilt auch für Magento: Regelmäßige Wartung ist unverzichtbar.

Security Patch vs. Version Upgrade verstehen

Es ist wichtig, den Unterschied zwischen diesen beiden Update-Typen zu verstehen, da sie unterschiedliche Aufwände und Risiken mit sich bringen:

| Update-Typ | Inhalt | Aufwand | Zeitfenster |

|---|---|---|---|

| Full Version Upgrade (z.B. 2.4.6 auf 2.4.7) | Neue Funktionen, Performance-Verbesserungen, Sicherheitsfixes | Hoch – mehrere Tage bis Wochen | Planbar, quartalsweise empfohlen |

| Security Patch (z.B. 2.4.6-p5) | Nur Sicherheitsfixes | Niedrig – wenige Stunden | Sofort – innerhalb von 24 Stunden nach Release |

| Hotfix | Einzelne kritische Korrektur | Minimal | Unmittelbar |

Deep Dive: Die Bedrohung durch CosmicSting

Warum betonen wir diesen speziellen Bug so stark? Weil er exemplarisch für die Gefahren von 2024/2025 steht. CosmicSting ist eine XML External Entity (XXE) Schwachstelle mit verheerenden Auswirkungen.

Angreifer sendet manipulierten XML-Code an deinen Shop über öffentliche Endpunkte

XXE-Lücke erlaubt das Lesen von Systemdateien, inkl. app/etc/env.php

Verschlüsselungsschlüssel (Crypt Key) wird extrahiert

Mit dem Schlüssel können Admin-Sessions gefälscht oder Code eingeschleust werden

Wie Sansec und Scommerce Mage dokumentierten, reicht es nicht aus, nur den Patch zu installieren. Du musst auch die Rotation der Crypt-Keys durchführen. Wenn du nur patchst, aber den Schlüssel nicht änderst, kommen Angreifer mit dem bereits gestohlenen Schlüssel weiterhin in deinen Shop. Die technischen Details findest du auch bei Aureate Labs.

PCI DSS 4.0: Die Deadline März 2025

Wenn du Kreditkartenzahlungen verarbeitest, ist der Payment Card Industry Data Security Standard (PCI DSS) für dich bindend. Ab dem 31. März 2025 wird die Version 4.0 verpflichtend. Laut Clever Age und Twosense.ai bringt diese Version erhebliche Änderungen mit sich.

- Neue Anforderung: Skripte auf Zahlungsseiten müssen streng kontrolliert werden – jedes Drittanbieter-Skript muss dokumentiert und autorisiert sein

- Content Security Policy (CSP): In Magento 2.4.7 hat Adobe die CSP für den Checkout standardmäßig auf Restrict Mode gestellt

- Konsequenz: Jedes Skript, das nicht explizit erlaubt ist, wird blockiert – das kann alte Plugins unbrauchbar machen

Wie auf Stack Exchange diskutiert und in der Adobe Dokumentation beschrieben, nutzen viele alte Plugins Inline-Skripte (JavaScript direkt im HTML). Diese werden nun blockiert, was den Checkout zerstören kann. Moderne Lösungen nutzen einen sogenannten Nonce-Provider, um legitime Skripte kryptografisch zu signieren. Die Frage nach den richtigen Magento Hosting Anbietern wird damit noch wichtiger.

Fortgeschrittene Sicherheit: Der Faktor Mensch und KI

Hier trennt sich die Spreu vom Weizen. Während die Konkurrenz noch Firewalls konfiguriert, nutzen Marktführer Sicherheit als Basis für Innovation. Das Thema KI im Kundenservice zeigt, wie wichtig eine sichere Infrastruktur für moderne Technologien ist.

Das Risiko durch Drittanbieter-Erweiterungen

Der Magento Marketplace ist riesig. Doch jede installierte Extension ist ein potenzielles Sicherheitsrisiko. Schlecht programmierte Plugins sind oft das Einfallstor für SQL-Injections oder XSS-Attacken. Die Kosten für Magento Freelancer können sich schnell relativieren, wenn sie helfen, unsichere Plugins zu identifizieren.

- Vetting-Prozess etablieren: Installiere niemals blindlings Extensions. Prüfe: Wann war das letzte Update? Ist der Anbieter bekannt? Gibt es einen Security-Audit?

- Bewertungen analysieren: Achte auf Kommentare zu Sicherheitsproblemen oder Konflikten mit anderen Extensions

- Code-Review: Lasse kritische Plugins vor der Installation von einem Entwickler überprüfen

- Minimalprinzip: Installiere nur das, was du wirklich brauchst – jede Extension erhöht die Angriffsfläche

Secure Innovation: Warum KI eine sichere Basis braucht

Du möchtest einen KI Chatbot als Verkaufsberater in deinen Shop integrieren, um die Conversion Rate zu steigern? Großartige Idee! Aber die Sicherheit deines Shops ist dabei entscheidend.

- Datenfluss verstehen: Eine KI muss Produktdaten lesen und Kundenanfragen verarbeiten. Wenn dein Shop (die Datenquelle) kompromittiert ist, könnte die KI falsche Preise ausgeben oder manipuliert werden

- Input Sanitization: Eine professionelle KI-Lösung fungiert als Firewall zwischen Kunde und Datenbank. Anders als einfache Such-Plugins, die Eingaben oft ungefiltert an die Datenbank senden (Gefahr von SQL-Injection), sanitisiert eine gute KI alle Inputs

- Absichtserkennung: Moderne KI versteht die Absicht des Kunden, statt nur Code auszuführen – das macht sie resistenter gegen Injection-Angriffe

Die KI-Chatbot Grundlagen zeigen, dass moderne KI-Systeme bei korrekter Implementation sogar zur Sicherheit beitragen können, indem sie als zusätzliche Schutzschicht zwischen Nutzer und Backend fungieren.

DSGVO und KI: Datenschutz durch Design

Viele Shopbetreiber fürchten, dass KI gegen die DSGVO verstößt. Das Gegenteil kann der Fall sein, wenn du auf Secure-by-Design Lösungen setzt. Die Kundenservice Automatisierung mit KI zeigt, wie datenschutzkonforme Automatisierung funktionieren kann.

| Aspekt | Unsichere Lösung | Secure-by-Design KI |

|---|---|---|

| Datenverarbeitung | Speichert Chat-Logs unverschlüsselt auf fremden Servern | Verarbeitet Daten flüchtig und anonymisiert |

| Server-Standort | Oft in unsicheren Drittländern ohne Datenschutzabkommen | EU-Server mit DSGVO-Compliance |

| Kundendaten | Werden dauerhaft gespeichert und möglicherweise weiterverkauft | Session-Daten werden nach Interaktion gelöscht |

| Audit-Trail | Keine Nachvollziehbarkeit der Datenverarbeitung | Vollständige Dokumentation für Behördenanfragen |

Entdecke, wie du mit einer DSGVO-konformen KI-Lösung deine Conversion Rate steigerst, ohne die Sicherheit deines Magento-Shops zu gefährden.

Jetzt kostenlos testenZukunftssicherheit: KI und Shop-Sicherheit vereinen

Wie konfigurierst du deinen Shop so, dass er sicher ist, aber dennoch offen für Innovationen? Die Balance zwischen Schutz und Funktionalität ist entscheidend für langfristigen Erfolg.

Good Bots vs. Bad Bots unterscheiden

Eine Web Application Firewall (WAF) ist essenziell. Aber eine zu strikte WAF blockiert vielleicht deinen neuen KI-Crawler, der deine Produkte für die Beratung indexieren soll. Hier ist strategische Konfiguration gefragt.

| Merkmal | Bad Bot (Angreifer) | Good Bot (dein KI-Agent) |

|---|---|---|

| Geschwindigkeit | Scannt 1000+ Seiten pro Sekunde | Hält definierte Rate-Limits ein |

| Ziel | Sucht nach /admin, Formularen, Schwachstellen | Greift gezielt auf Produkt-Feeds zu |

| Authentifizierung | Keine oder gefälschte Credentials | Authentifiziert sich über API-Keys |

| Herkunft | Verdächtige IPs, Proxy-Netzwerke | Bekannte, verifizierte Server-IPs |

| User-Agent | Gefälscht oder generisch | Eindeutig identifizierbar und dokumentiert |

Content Security Policy als Schutzschild

Wie bei PCI DSS 4.0 erwähnt, ist die Content Security Policy (CSP) dein bester Freund gegen Cross-Site-Scripting (XSS). Scommerce Mage bietet ausführliche Anleitungen zur korrekten CSP-Konfiguration.

- Das Problem: Angreifer versuchen, bösartiges JavaScript in deinen Shop zu laden (z.B. um Kreditkartendaten abzugreifen – Magecart-Angriffe)

- Die Lösung: Eine strikte CSP erlaubt nur Skripte von vertrauenswürdigen Domains (z.B. `google-analytics.com` oder deiner KI-Lösung)

- Funktionsweise: Alles andere wird vom Browser des Kunden automatisch blockiert, bevor es Schaden anrichten kann

Praxis-Tipp: Wenn du eine KI-Lösung integrierst, stelle sicher, dass der Anbieter dir die genauen CSP-Header liefert, die du in deine `csp_whitelist.xml` eintragen musst. Professionelle Anbieter stellen diese Informationen standardmäßig zur Verfügung.

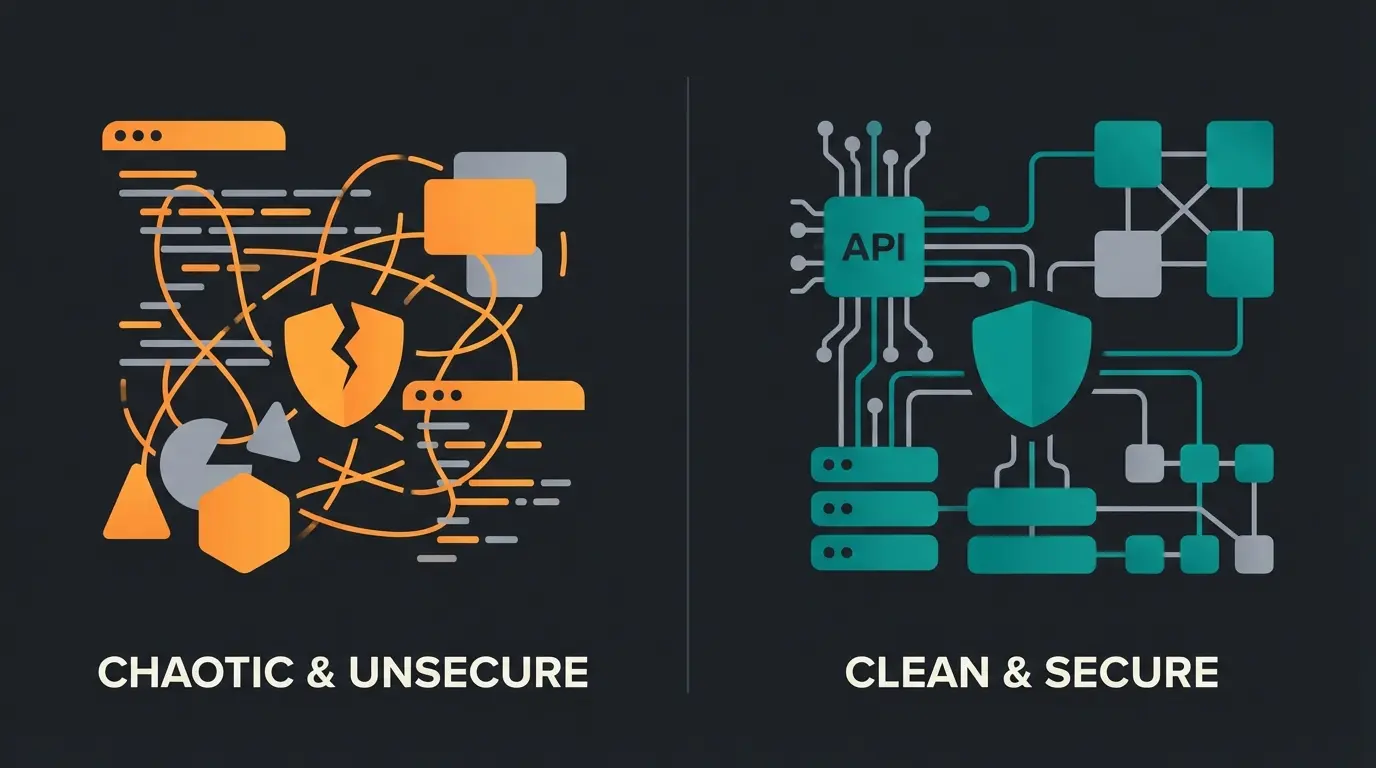

Vergleich: Generische Plugins vs. Sichere KI-Lösungen

Um zu verdeutlichen, warum billig oft unsicher bedeutet, hier ein detaillierter Vergleich zwischen einem typischen 50-Dollar-Plugin und einer professionellen SaaS-Lösung. Die Kosten für Magento Support und Wartung können sich durch sichere Lösungen deutlich reduzieren.

| Feature | Generisches Magento-Plugin | Professionelle KI-Lösung (SaaS) |

|---|---|---|

| Code-Basis | Läuft direkt auf deinem Server (frisst Ressourcen). Oft 'Spaghetti-Code' | Läuft auf isolierten, gesicherten Cloud-Servern. Nur API-Verbindung zum Shop |

| Updates | Manuell. Oft Monate verzögert nach Sicherheitslücken | Automatisch und sofort. Sicherheitslücken werden zentral gepatcht |

| Datenhaltung | Speichert Logs oft in deiner Datenbank (DSGVO-Risiko, Performance-Last) | Verarbeitet Daten flüchtig oder anonymisiert. DSGVO-konform |

| Angriffsfläche | Erhöht die Angriffsfläche deines Shops (neue PHP-Dateien) | Minimale Angriffsfläche (nur authentifizierte API-Calls) |

| Kompatibilität | Bricht oft bei Magento-Updates (z.B. PHP 8.3 oder CSP-Änderungen) | Unabhängig von deiner Magento-Version (API-basiert) |

| Support | Oft nur Community-Forum oder langsamer E-Mail-Support | Enterprise-Support mit SLAs und direkten Ansprechpartnern |

Die Entscheidung zwischen Plugin und SaaS hat auch Auswirkungen auf deine Adobe Commerce Preise und den Total Cost of Ownership. Eine sichere SaaS-Lösung erscheint oft teurer, spart aber langfristig durch geringeren Wartungsaufwand und weniger Sicherheitsvorfälle.

Deine monatliche Sicherheits-Checkliste für Magento

Sicherheit ist kein Zustand, sondern ein Prozess. Diese Checkliste hilft dir, die wichtigsten Prüfungen regelmäßig durchzuführen. Drucke sie aus oder speichere sie in deinem Task-Manager.

System-Status monatlich prüfen

- Läuft die aktuellste Magento-Version oder der neueste Magento Security Patch? (Aktuell prüfen: Adobe Security Bulletin)

- Ist die PHP-Version noch unterstützt? Laut Adobe endet der PHP 8.2 Support Ende 2025

- Sind alle Drittanbieter-Extensions auf dem neuesten Stand?

- Funktionieren SSL-Zertifikate korrekt? Ablaufdatum prüfen!

User und Zugriffe kontrollieren

- Liste der Admin-User prüfen: Gibt es unbekannte Accounts? (Oft ein Zeichen für einen Hack)

- Alte Mitarbeiter-Accounts deaktiviert oder gelöscht?

- API-Integrationen prüfen: Welche externen Tools haben Zugriff? Werden diese noch genutzt?

- Berechtigungen überprüfen: Hat jeder User nur die Rechte, die er wirklich braucht?

Logs und Monitoring analysieren

- `var/log/system.log` und `exception.log` auf Auffälligkeiten prüfen

- Adobe Security Scan Report prüfen (sollte automatisiert wöchentlich laufen)

- Prüfen auf neue Admin-User in den Logs, die du nicht erstellt hast

- Ungewöhnliche API-Aktivitäten oder Login-Versuche identifizieren

Backup-Test nicht vergessen

- Wurde ein Backup erstellt? Automatische Backups bestätigen

- Kritisch: Hast du versucht, das Backup wiederherzustellen? Ein Backup, das sich nicht einspielen lässt, ist wertlos

- Backup-Speicherort prüfen: Liegt das Backup off-site (nicht auf demselben Server)?

- Dokumentation der Wiederherstellungsprozedur aktuell halten

DSGVO-Compliance sicherstellen

- Wurden neue Tracking-Pixel oder Skripte hinzugefügt? → Datenschutzerklärung aktualisieren

- Cookie-Consent-Tool: Werden Cookies wirklich erst nach Zustimmung gesetzt?

- Auftragsverarbeitungsverträge (AVV) mit allen Dienstleistern aktuell?

- Löschfristen für Kundendaten eingehalten?

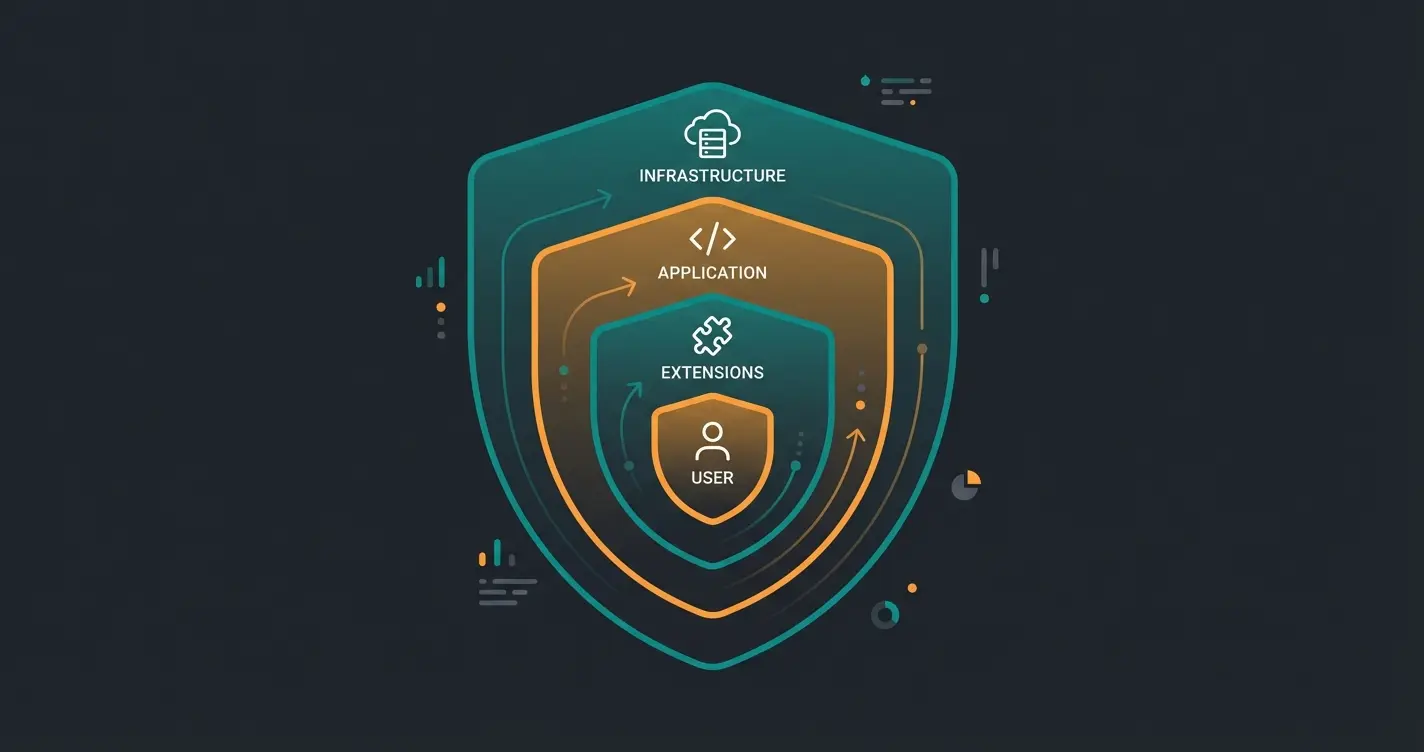

Das Magento-Sicherheitsschild: Mehrschichtiger Schutz

Effektive Magento Sicherheit funktioniert nach dem Zwiebel-Prinzip – eine Schicht allein reicht nicht. Jede Ebene ergänzt die anderen und bietet Schutz, falls eine Schicht durchbrochen wird.

WAF (Web Application Firewall), DDoS Protection, aktuelle PHP-Version, SSL/TLS, sichere Server-Konfiguration

Magento Core Updates, Security Patches, Content Security Policy (CSP), sichere Konfiguration

Geprüfte Extensions, sichere API-Anbindungen für KI und Drittanbieter, Code-Reviews

2FA, starke Passwörter, Admin-Schulung, klare Berechtigungskonzepte, Security Awareness

Fazit: Sicherheit als Fundament für Wachstum

Magento sicher machen bedeutet im Jahr 2025 mehr als nur Patches zu installieren. Es geht darum, eine Resilienz aufzubauen, die es dir erlaubt, ruhig zu schlafen und gleichzeitig aggressiv zu innovieren.

Die Bedrohungen durch CosmicSting, SessionReaper und strenge PCI DSS 4.0 Vorgaben sind real. Doch sie sind beherrschbar. Wer seine Hausaufgaben macht – 2FA, regelmäßige Patches, strikte CSP und sauberes Extension-Management – der schafft sich einen Wettbewerbsvorteil.

Du hast deinen Shop abgesichert und das Fundament steht? Dann ist es Zeit, das Kundenerlebnis auf das nächste Level zu heben. Openstream dokumentiert, wie moderne Shops Sicherheit und Innovation vereinen.

FAQ: Häufige Fragen zur Magento Sicherheit

Kritische Security Patches solltest du innerhalb von 24 Stunden nach Veröffentlichung einspielen. Adobe veröffentlicht regelmäßig Security Bulletins – abonniere diese, um sofort informiert zu werden. Weniger kritische Patches können im Rahmen des regulären Wartungszyklus (quartalsweise) eingespielt werden.

In Deutschland wurden bereits Bußgelder von 65.000€ für den Einsatz veralteter Shop-Software verhängt – und das ohne tatsächlichen Datenverlust. Bei tatsächlichen Datenschutzverletzungen können die Strafen deutlich höher ausfallen, bis zu 4% des Jahresumsatzes oder 20 Millionen Euro.

Ja, aber nur mit der richtigen Lösung. Professionelle SaaS-basierte KI-Lösungen sind oft sicherer als lokale Plugins, da sie über APIs kommunizieren, zentral gewartet werden und Inputs automatisch sanitisieren. Achte auf DSGVO-Konformität, EU-Server-Standorte und dokumentierte Sicherheitsstandards.

Ein Security Patch (z.B. 2.4.6-p5) enthält nur Sicherheitsfixes und ist schnell zu installieren. Ein Full Version Upgrade (z.B. 2.4.6 auf 2.4.7) bringt neue Funktionen, Performance-Verbesserungen und Sicherheitsfixes, ist aber aufwendiger. Security Patches sollten sofort, Upgrades planbar quartalsweise durchgeführt werden.

Typische Anzeichen sind: unbekannte Admin-Accounts, geänderte Core-Dateien, verdächtige Einträge in system.log, unerwartete API-Aktivitäten, neue JavaScript-Dateien im Checkout oder Kundenbeschwerden über Kreditkartenmissbrauch. Nutze das Adobe Security Scan Tool für regelmäßige automatisierte Prüfungen.

Entdecke unsere KI-Produktberatung – entwickelt mit Security by Design, DSGVO-konform und nahtlos in deinen Magento-Shop integrierbar, ohne die Sicherheit zu gefährden.

Kostenlos startenHaftungsausschluss: Dieser Artikel stellt keine Rechtsberatung dar, insbesondere nicht im Hinblick auf die DSGVO. Für verbindliche rechtliche Auskünfte konsultiere bitte einen Fachanwalt.